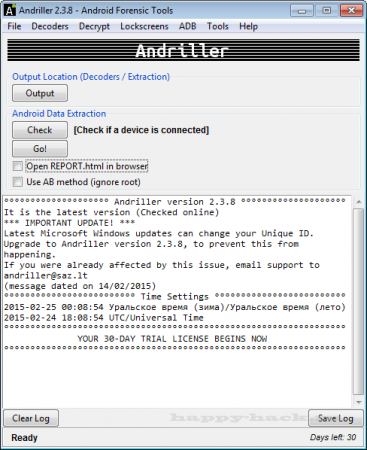

- программа предназначена для извлечения информации из Android-устройств.

Данную программу часто используют сотрудники правоохранительных органов и судебных инстанций.

Софт имеет множество функций, однако все они ориентированы исключительно на ознакомление с содержимым устройства.

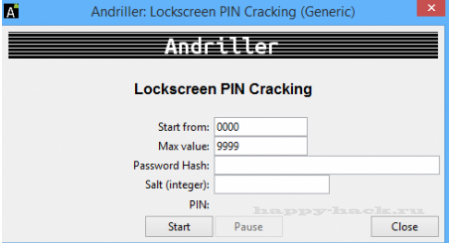

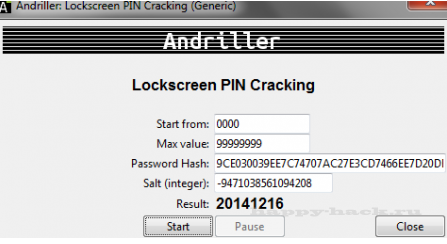

Lockscreens Bypass Эта функция требуют большой вычислительной мощности, так что лучше осуществлять локально, на своем компьютере

Методы описаны ниже:

Нам нужно получить "Соль" - это целое значение, которое требуется для взлома паролей.

Соль может быть как положительным, так и иметь отрицательные числа.

Значение соли может быть получено путем анализа файла setting.db или locksettings.db файла.

Если успешно получили значение соли то результат будет отображён в главном окне терминала.

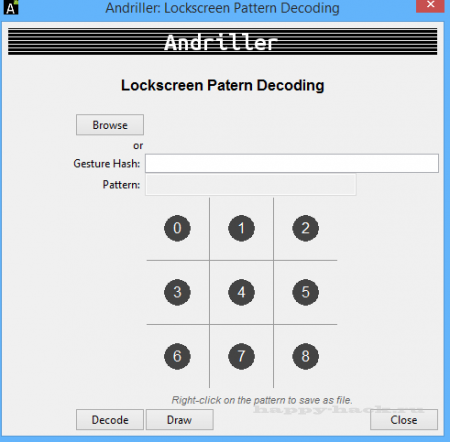

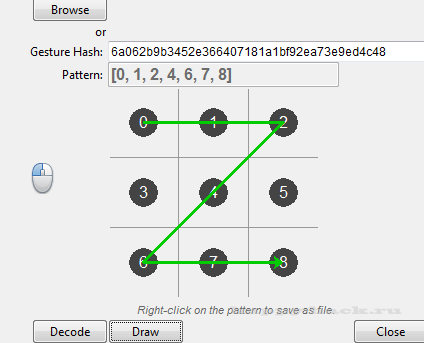

Взлом графического ключа на Android Для декодирования графического ключа, выбираем режим "Gesture Pattern Decoding"

и нажимаем кнопку [Browse] и выберите файл gesture.key, расположенный в /data/system/gesture.key на Android устройстве.

В противном случае, просто представите графический ключ шаблон хэш (шестнадцатеричные строки файла gesture.key), и нажмите кнопку [Decode].

При декодировании, в шаблоне отобразится спискок последовательностей.

Когда шаблон будет заполнен, нажмите кнопку [Draw] и модель отобразится в визуальной форме.

Щелкните правой кнопкой мыши на графическое поле пароля, и сохраните файл PostScrip

Совет: если вы хотите задать свои варианты графического пароля но не имеете хэш-ключа или значение, вы можете дважды щелкнуть на "disabled" в графическом поле шаблона, и включить поле для редактирования. Введите шаблон в виде списка, и нажмите кнопку [Draw].

Картина будет нарисована, которая может быть сохранена в виде файла.

LockScreen PIN взлом пин-кода Android1. Выберите минимальное и максимальное значение PIN-кода ;

По умолчанию, максимальное значение устанавливается 2. в 9999, возрастет, если требуется

2. Введите значение password.key файла

3. Введите значение соли в виде целого числа

4. Чтобы начать взлом пин-кода нажмите кнопку старт

5. После запуска взлома будет отображаться процент выполнения

Вы можете приостановить и возобновить взлом в любое время

Внимание ! Android устройства от Samsung использует другой тип хэширования паролей !

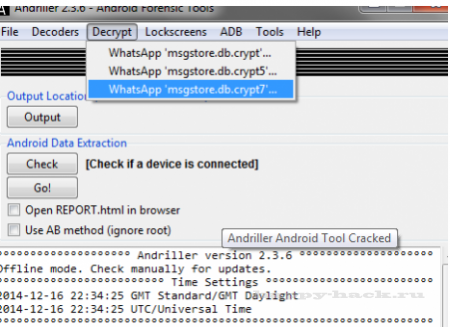

Расшифровки зашифрованных баз данныхAndriller поддерживает расшифровку зашифрованных WhatsApp баз данных:

msgstore.db.crypt

msgstore.db.crypt5

msgstore.db.crypt7

Обычный Crypt ( msgstore.db.crypt)В зашифрованном виде автоматически расшифровываются в базу данных SQLite3.

Найдите и выберите зашифрованный файл, Andriller будет декодировать в новый файл в том же каталоге.

msgstore.db.crypt ==> msgstore.db

Crypt5 ( msgstore.db.crypt5)Чтобы успешно расшифровать этот тип базы данных, требуется адрес электронной почты , который синхронизирован с Android устройством.

Найдите и выберите зашифрованный файл, вам будет предложено ввести адрес электронной почты.

В случае успеха это будет декодировать в новый файл в том же каталоге.

msgstore.db.crypt5 ==> msgstore.db

Crypt7 ( msgstore.db.crypt7)Для успешной расшифровки этого типа базы данных, файл ключа шифрования, необходимых для следующего местоположения:

"/data/data/com.whatsapp/files/key" <- абсолютный путь

"приложения / com.whatsapp / F / ключ ' msgstore.db